ミシガン大学とNASAが発見した新しい攻撃は、信頼されたネットワーク技術を悪用して、予期しない、潜在的に破滅的な動作を引き起こします A new attack discovered by the University of Michigan and NASA exploits a trusted network technology to create unexpected and potentially catastrophic behavior

2022-11-25 ミシガン大学

この脆弱性は、Time-Triggered Ethernet(TTE)と呼ばれるネットワーク・プロトコルとハードウェア・システムを狙ったもので、飛行制御や生命維持装置などの基幹機器と乗客のWiFiやデータ収集などの重要度の低い機器を同一のネットワーク上で共存させることにより、リスクの高い環境においてコストを大幅に削減することができるものである。

この共存は、2種類のネットワークトラフィックが互いに干渉しないような設計を前提に、10年以上前から安全だと考えられてきた。PCspooFと呼ばれる今回の攻撃は、この種の攻撃としては初めて、この隔離を破ることに成功した。

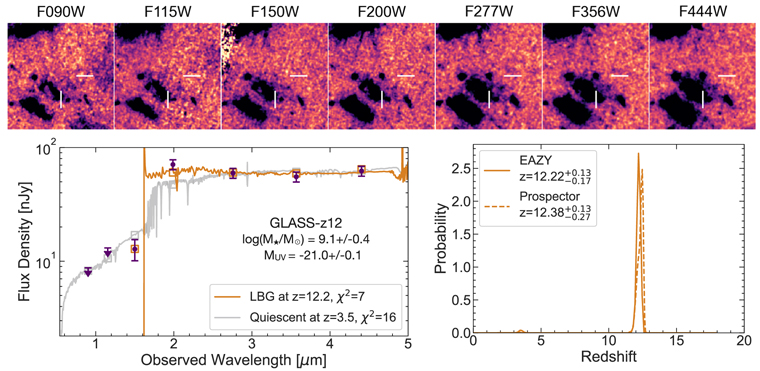

また、NASAのハードウェアを使用して、小惑星リダイレクト実験を再現する実験も行われた。この実験では、乗員付きカプセルのシミュレーションを行い、特にカプセルがロボット宇宙船とのドッキングを準備する段階を制御した。

1つの小さな悪意のあるデバイスで、チームはシステムに破壊的なメッセージをシームレスに導入することができ、カプセルがコースを外れてドックを完全に逃すという連鎖的な効果を生み出すことができた。

その仕組みは次のとおりである。この攻撃は、偽の同期メッセージを送信することで、TTEネットワークで重要なトラフィックコントローラーであるネットワークスイッチをエミュレートする。このメッセージは通常、ネットワーク機器を共有スケジュールで動作させ、最も重要な機器が迅速に通信できるようにするためのものである。

この干渉は、偽の同期メッセージのエンベロープとして機能する。このノイズがスイッチの正常な動作に十分なずれを生じさせ、メッセージを通過させるのだ。イーサネットでネットワークに接続された悪意のあるデバイスの回路を簡単に隠すことができ、必要な回数だけこれらのメッセージを注入して、すべてを狂わせることができる。

この混乱により、時間的制約のあるメッセージの欠落や遅延が徐々に発生し、システムは予測不可能な動作をするようになり、時には壊滅的な打撃を受けることもある。しかし、研究者たちはこの攻撃を防ぐ方法も説明している。

銅線イーサネットを光ケーブルに置き換えたり、スイッチと信頼できない機器の間に光アイソレータを設置したりすれば、電磁波障害のリスクはなくなるが、コストと性能のトレードオフが発生する。また、ネットワークレイアウトを変更し、悪意のある同期メッセージが正規の同期メッセージと同じ経路にアクセスできないようにする方法もある。

<関連情報>

- https://news.umich.edu/cyber-vulnerability-in-networks-used-by-spacecraft-aircraft-and-energy-generation-systems/

- https://www.computer.org/csdl/proceedings-article/sp/2023/933600a572/1He7YmWugq4

PCspooF: タイムトリガーイーサネットの安全性を損なうもの PCspooF: Compromising the Safety of Time-Triggered Ethernet

Andrew Loveless,Linh Thi Xuan Phan,Ronald Dreslinski,Baris Kasikci

2023 IEEE Symposium on Security and Privacy (SP) Year: 2023, Pages: 572-587

DOI: 10.1109/SP46215.2023.00033

Abstract

Designers are increasingly using mixed-criticality networks in embedded systems to reduce size, weight, power, and cost. Perhaps the most successful of these technologies is Time-Triggered Ethernet (TTE), which lets critical time-triggered (TT) traffic and non-critical best-effort (BE) traffic share the same switches and cabling. A key aspect of TTE is that the TT part of the system is isolated from the BE part, and thus BE devices have no way to disrupt the operation of the TTE devices. This isolation allows designers to: (1) use untrusted, but low cost, BE hardware, (2) lower BE security requirements, and (3) ignore BE devices during safety reviews and certification procedures. We present PCspooF, the first attack to break TTE’s isolation guarantees. PCspooF is based on two key observations. First, it is possible for a BE device to infer private information about the TT part of the network that can be used to craft malicious synchronization messages. Second, by injecting electrical noise into a TTE switch over an Ethernet cable, a BE device can trick the switch into sending these malicious synchronization messages to other TTE devices. Our evaluation shows that successful attacks are possible in seconds, and that each successful attack can cause TTE devices to lose synchronization for up to a second and drop tens of TT messages – both of which can result in the failure of critical systems like aircraft or automobiles. We also show that, in a simulated spaceflight mission, PCspooF causes uncontrolled maneuvers that threaten safety and mission success. We disclosed PCspooF to aerospace companies using TTE, and several are implementing mitigations from this paper.