2023-12-05 東北大学

電気通信研究所 教授 本間尚文

【発表のポイント】

- 新しい概念の「鍵変換」により暗号化した情報を物理的な攻撃(注1)から守る手法を開発しました。

- 開発した鍵変換手法の安全性を数学的に証明しました。

- 様々な暗号ソフトウェア・ハードウェアを低コストで実装可能とする成果です。

- 今後の暗号搭載製品の長期的な安全性と性能の向上に大きく貢献すると期待されます。

【概要】

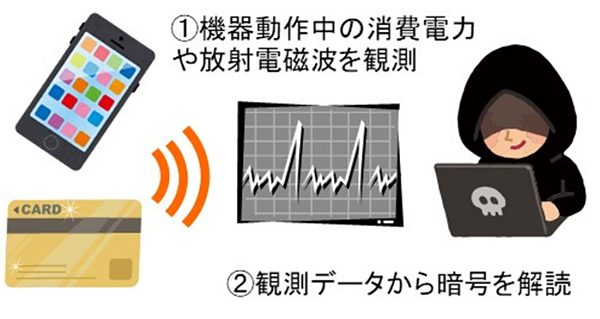

近年、個人情報や金融情報などの重要な情報をIC(集積回路)カードをはじめとする情報通信機器を通してインターネット上でやりとりすることが一般的となっています。そのような情報を守るため、機器内部には暗号化処理を実行するソフトウェアやハードウェア(暗号モジュール)が搭載されています。しかしサイドチャネル攻撃(注2)と呼ばれる、暗号モジュールの動作時に副次的に発生する電力消費や電磁波などを利用して秘密情報を盗み出す攻撃が指摘されています。

東北大学電気通信研究所および日本電気株式会社(NEC)は、新しい概念の「暗号鍵変換」によりサイドチャネル攻撃から暗号モジュールを長期にわたって強固に保護する技術を開発しました。開発した技術は、これまでの10分の1以下の対策コストで長期間の安全性を維持できます。また、その安全性を数学的にも証明しており、様々な用途の暗号モジュールの長期的な安全性を低コストで実現できます。今後、開発した技術により、ICカード、スマートフォンや車載機器をはじめとする暗号機能を搭載した機器全体の安全性と性能向上に貢献することが期待されます。

本成果は、2023年12月4日に国際暗号学会の国際学術雑誌IACR Transactions on Cryptographic Hardware and Embedded Systemsに先行掲載されました。さらに、2024年9月に開催される同雑誌の採択論文による国際会議において発表を行う予定です。

図1. サイドチャネル攻撃の概要:暗号モジュールの動作から暗号が解読される恐れ

【用語解説】

注1. 暗号モジュールへの物理攻撃

物理的な弱点(脆弱性)を突いて解読を行う攻撃を物理攻撃と呼ぶ。標準規格に採用されている暗号のアルゴリズムは、一般に公開されて専門家による安全性評価を十分に受けており、数学的には解読できないとされている。しかし、暗号アルゴリズムは通常ソフトウェアやハードウェアといった暗号モジュールとして実装されて利用されるため、その実装方式の物理攻撃耐性も考慮する必要がある。物理攻撃は、暗号モジュールの破壊を伴う攻撃と、サイドチャネル攻撃のように破壊を伴わない攻撃に大別される。

注2. サイドチャネル攻撃

暗号アルゴリズムを実行するハードウェアもしくはソフトウェア(暗号モジュール)では、その動作中に様々な物理量(処理時間や消費電力、放射電磁波など)が生じる。そのような正規の入出力以外に副次的に生じる物理的な情報(サイドチャネル情報)を観測して暗号を解読する物理攻撃の総称をサイドチャネル攻撃と呼ぶ。

問い合わせ先

(研究に関すること)

東北大学電気通信研究所

教授 本間尚文

助教 上野嶺

(報道に関すること)

東北大学電気通信研究所 総務係