2025-03-19 マサチューセッツ工科大学 (MIT)

<関連情報>

- https://news.mit.edu/2025/security-scheme-could-protect-sensitive-data-during-cloud-computation-0319

- https://eprint.iacr.org/2024/1760.pdf

線形同相とスパースLPNからのやや同相な暗号化 Somewhat Homomorphic Encryption from Linear Homomorphism and Sparse LPN

Henry Corrigan-Gibbs,Alexandra Henzinger,Yael Tauman Kalai,Vinod Vaikuntanathan

Abstract

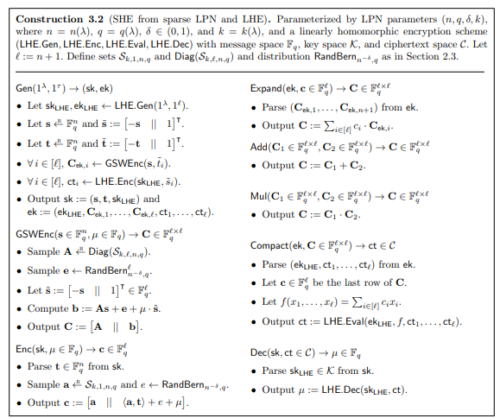

We construct somewhat homomorphic encryption from the sparse learning-parities-with-noise problem, along with an assumption that implies linearly homomorphic encryption (e.g., the decisional Diffie-Hellman or decisional composite residuosity assumptions). Our resulting schemes support an a-priori bounded number of homomorphic operations: O(logλ/loglogλ) multiplications followed by poly(λ) additions, where λ is a security parameter. These schemes have compact ciphertexts: before and after homomorphic evaluation, the bit length of each ciphertext is a fixed polynomial in the security parameter λ, independent of the number of homomorphic operations that the scheme supports. This gives the first constructions of somewhat homomorphic encryption that can evaluate the class of bounded-degree polynomials without relying on lattice assumptions or bilinear maps.

Our new encryption schemes are conceptually simple: much as in Gentry, Sahai, and Waters’ fully homomorphic encryption scheme, ciphertexts in our scheme are matrices, homomorphic addition is matrix addition, and homomorphic multiplication is matrix multiplication. Moreover, when encrypting many messages at once and performing many homomorphic evaluations at once, the bit length of the ciphertexts in (some of) our schemes can be made arbitrarily close to the bit length of the plaintexts. The main limitation of our schemes is that they require a large evaluation key, whose size scales with the complexity of the homomorphic computation performed, though this key can be re-used across any polynomial number of encryptions and evaluations.